Bonjour,

Sur les conseils de Kitoy, et suite à deux écrasements à tort de ma connexion FTTH en trois mois, j’ai pris un VPN Iloth pour pouvoir basculer mon réseau sur une connexion de secours via le réseau mobile de mon smartphone.

Il y a eu quelques complications, sans entrer dans les détails, je n’ai pas réussi à activer l’interface wifi de l’hyperviseur qui est au coeur de mon infra. Et j’utilise pfSense comme routeur pare-feu.

On a pu se rendre compte que pfSense ajoute automatiquement des règles de blocage pour les requêtes entrantes depuis le VPN, il est sûrement possible de les enlever mais pour simplifier les deux problèmes d’un coup rapidement j’ai opté pour la solution suivante.

J’ai installé openWRT sur un tp-link que j’avais déjà, qui permet assez facilement de récupérer le signal du smartphone sur une interface wifi et de se connecter au VPN puis de tout transférer au pfSense, ce qui m’a évité de refaire mes sous-réseaux et vlan.

J’ai quand même quelques questions car je découvre openWRT.

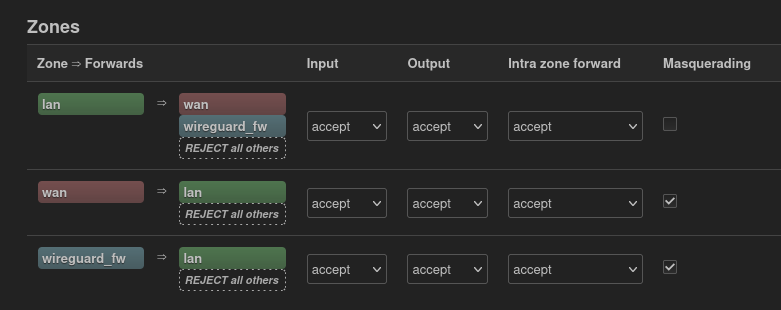

1 - Coté pare feu, vu qu’il y a un pfSense derrière, j’ai tout ouvert sur le routeur wifi, est-ce bien ?

2 - Pour transférer le trafic, c’est un port forwarding qui expose tous les ports et tous les protocoles directement sur le WAN du pfSense. Est-ce qu’il y a une meilleure manière de faire ?